题目

- 1、使用Burp的Discover Content功能爬取任意站点的目录,给出爬取过程的说明文档、站点树截图;

- 2、分别使用Burp Scan的主动扫描和被动扫描功能对DVWA站点进行扫描,输出扫描报告;

- 3、Burp Intruder爆破题目

靶场地址:http://42.192.37.16:8080/vulnerabilities/brute/

管理员账号/密码:admin/password

注意事项:下面两道题,解题成功的同学请勿修改任何账号的密码,以免影响其他同学正常作业- (1)老李今年50岁了,他最近也在学习网络安全,为了方便练习,他在DVWA靶场中增设了一个自己的账号密码就是他的生日,请你想办法破解出他的账号密码。

- (2)Cookie老师在DVWA靶场中设置了一个账号Magedu(注意首字母大写),且在靶场中的某处存放了一个文件名为pwd.txt的密码字典,请你想办法找到该字典并尝试爆破,最终获取到账号Magedu的正确密码。

1 爬取目录

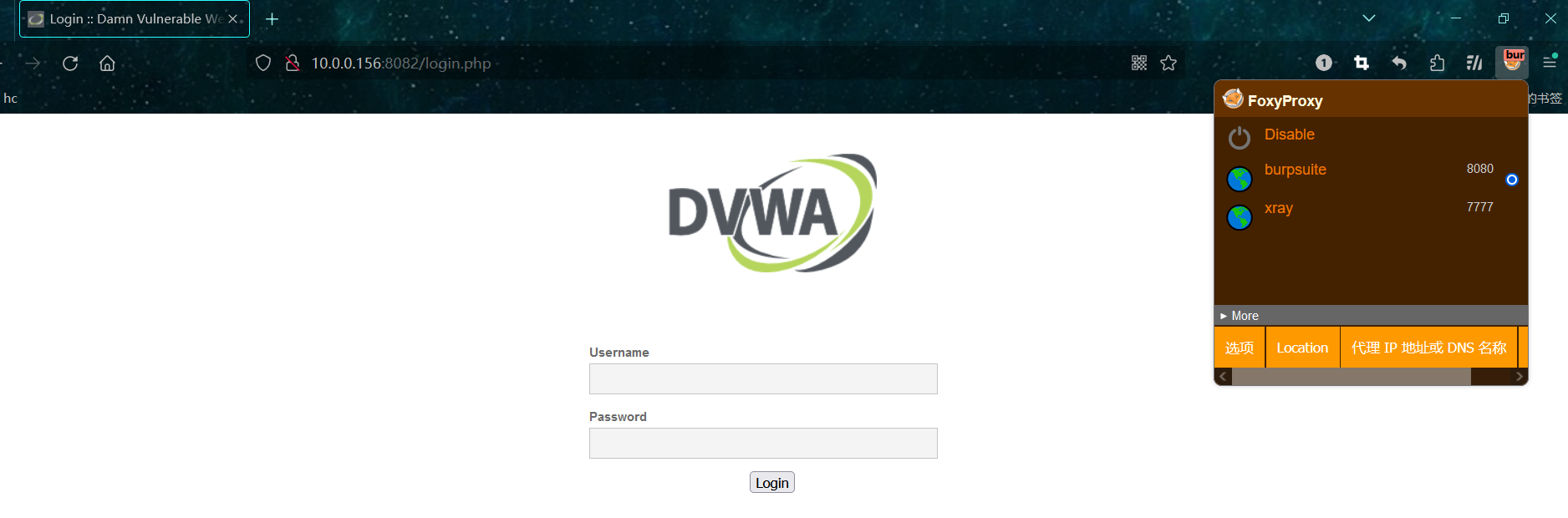

1、浏览器开启代理

登录,数据包被burpsuite拦截

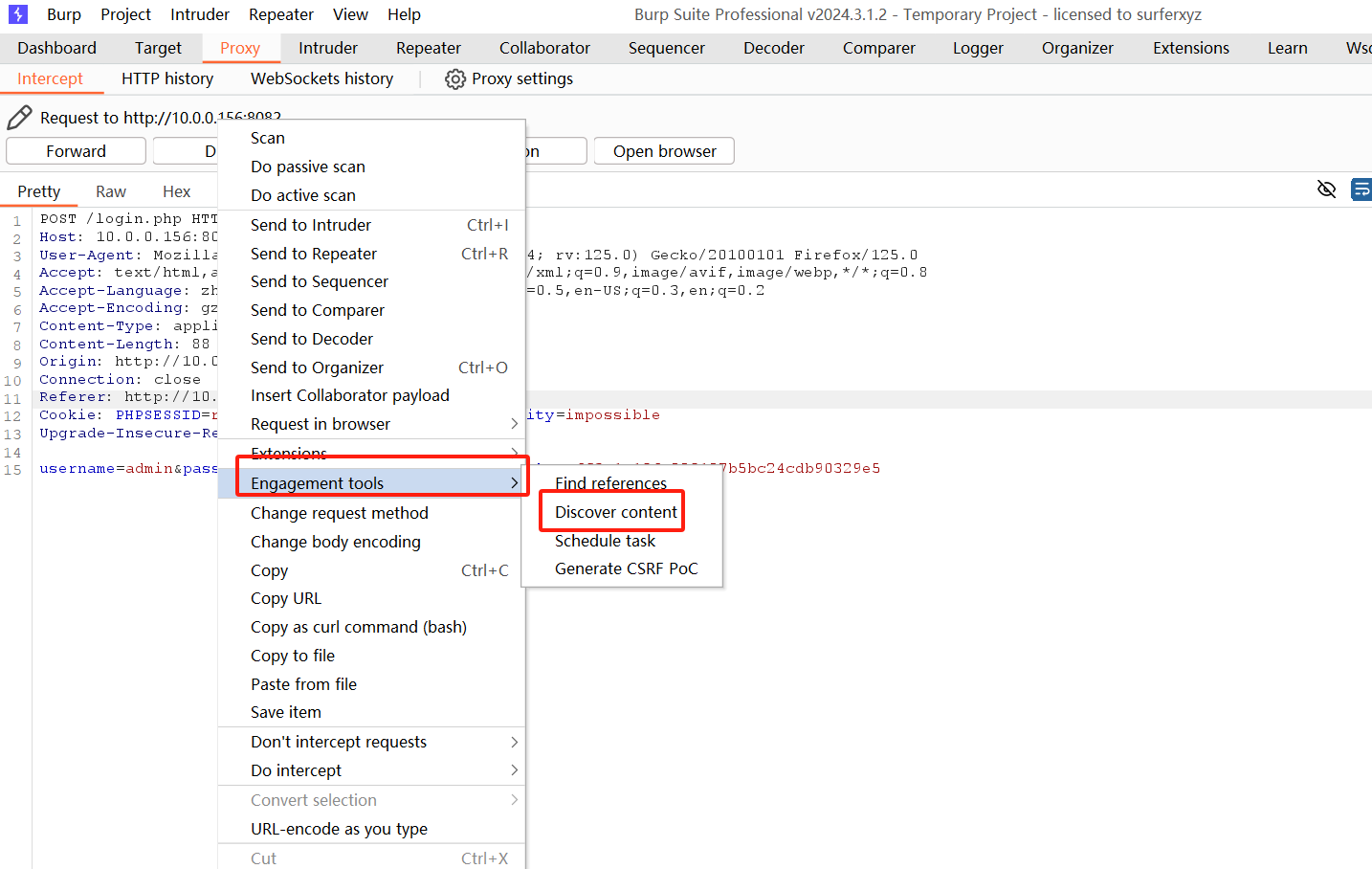

2、在拦截的数据包中点击Enagement tools(扩展工具)-discover content

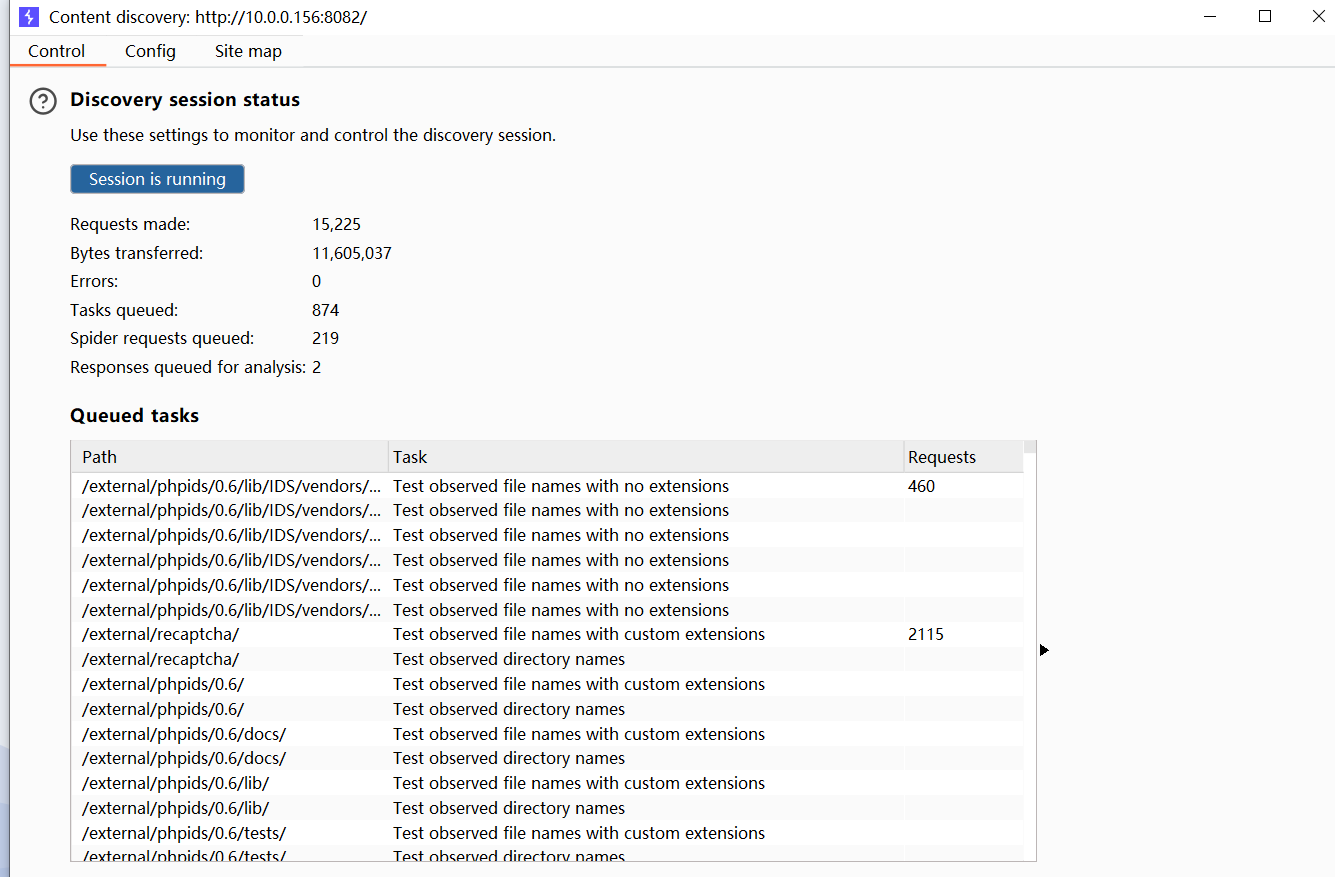

3、开始爬取

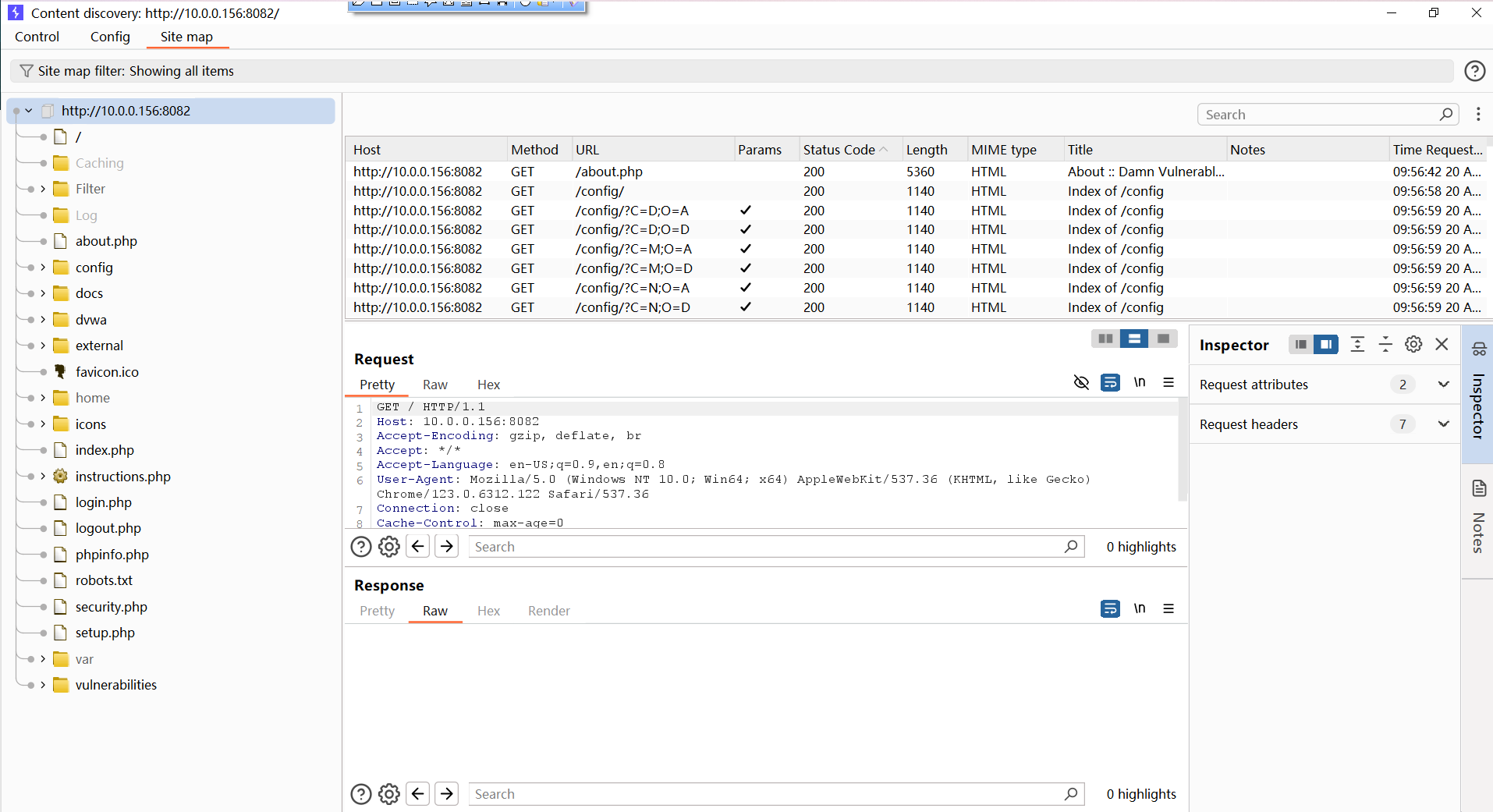

4、爬取到网站目录

2 扫描功能

2.1 主动扫描

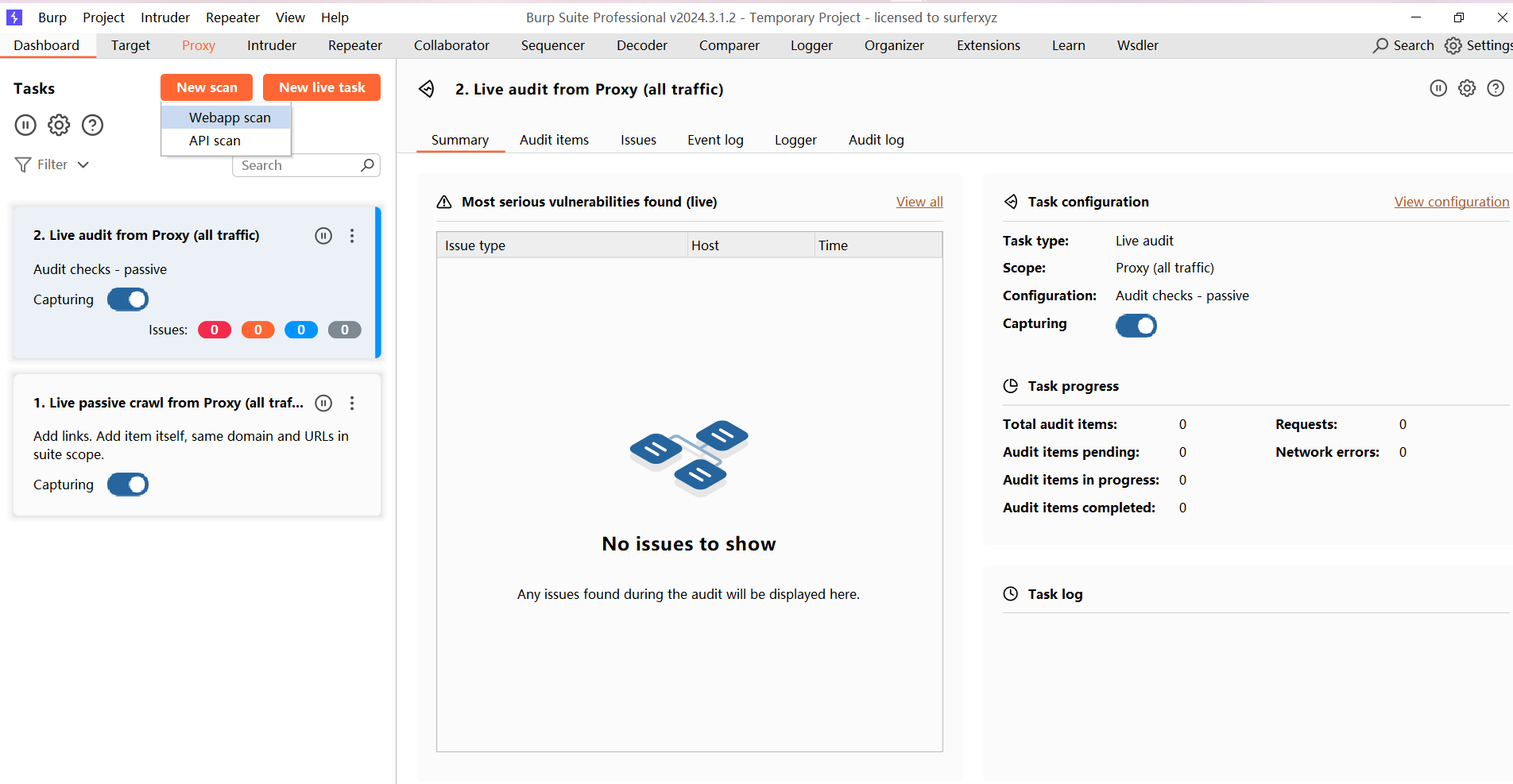

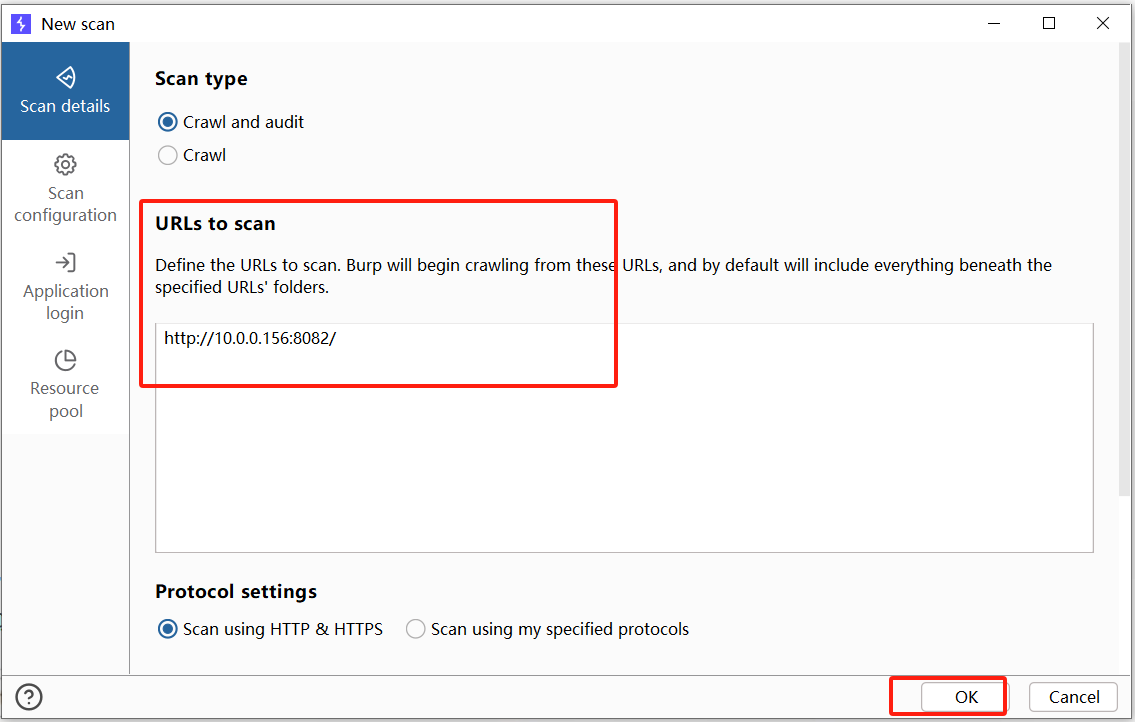

1、主页new scan-webapp scan

2、开始扫描

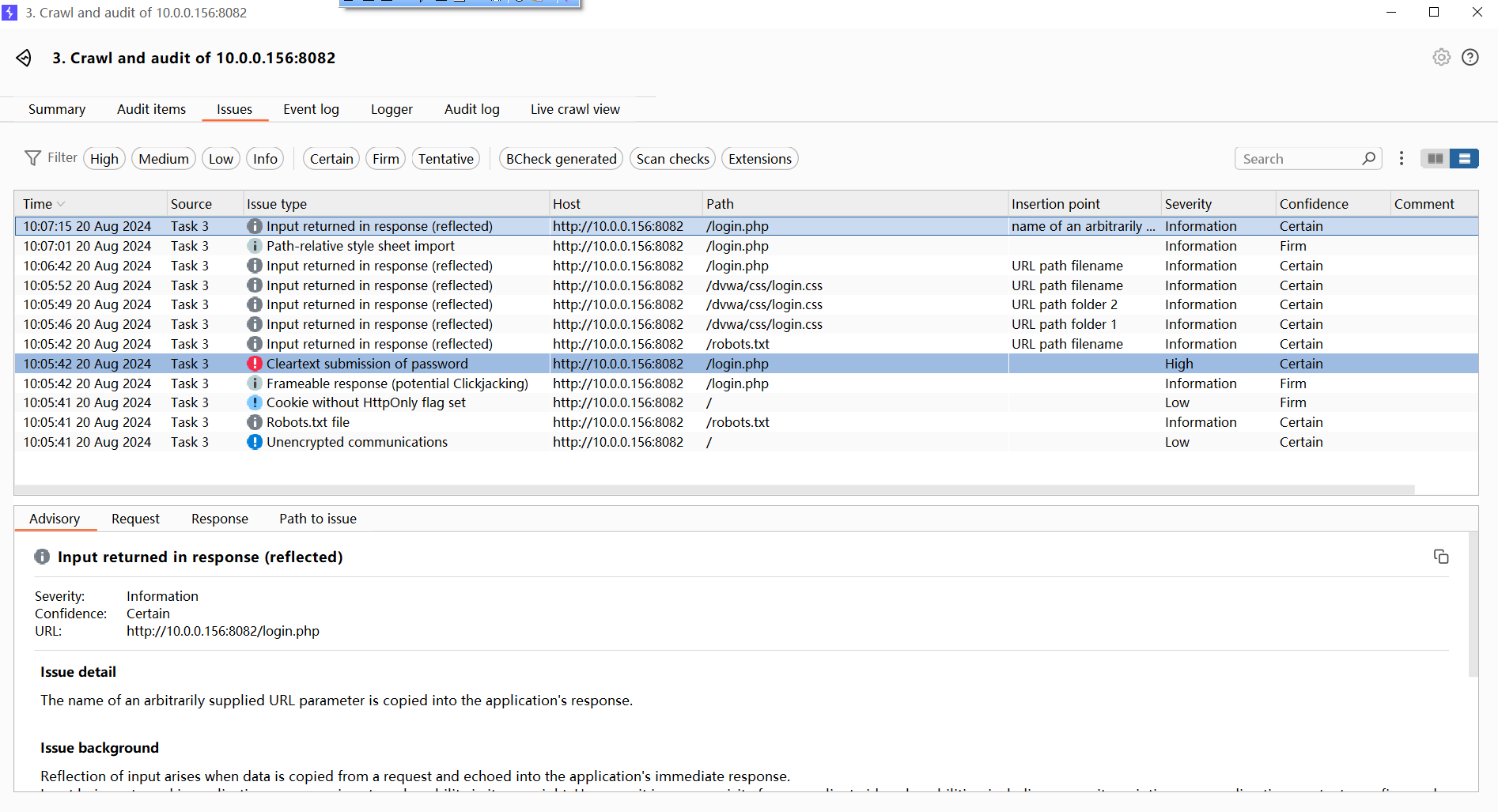

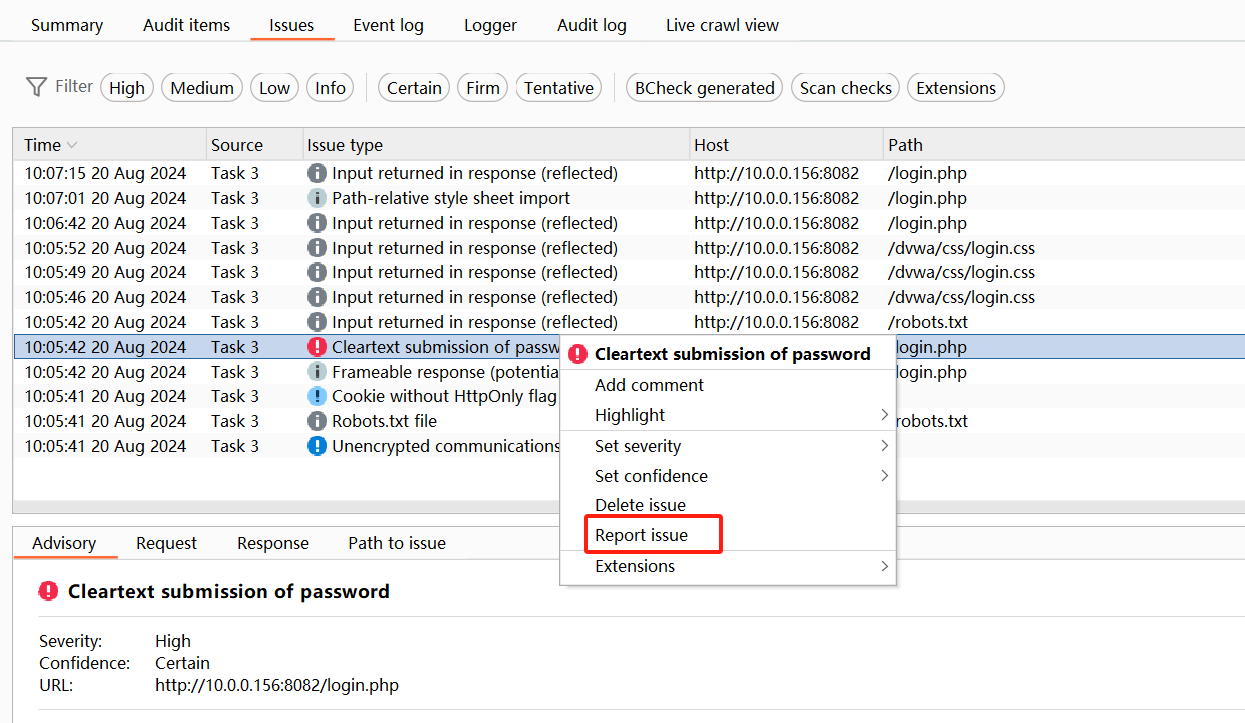

3、扫描结束

4、导出扫描报告

2.2 被动扫描

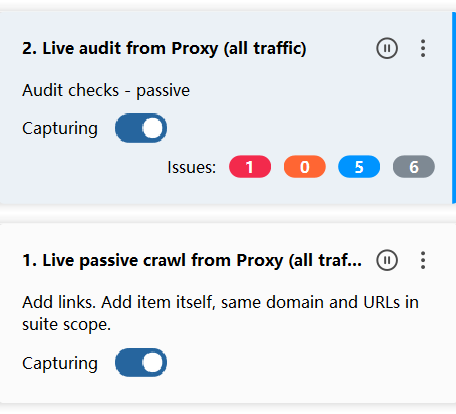

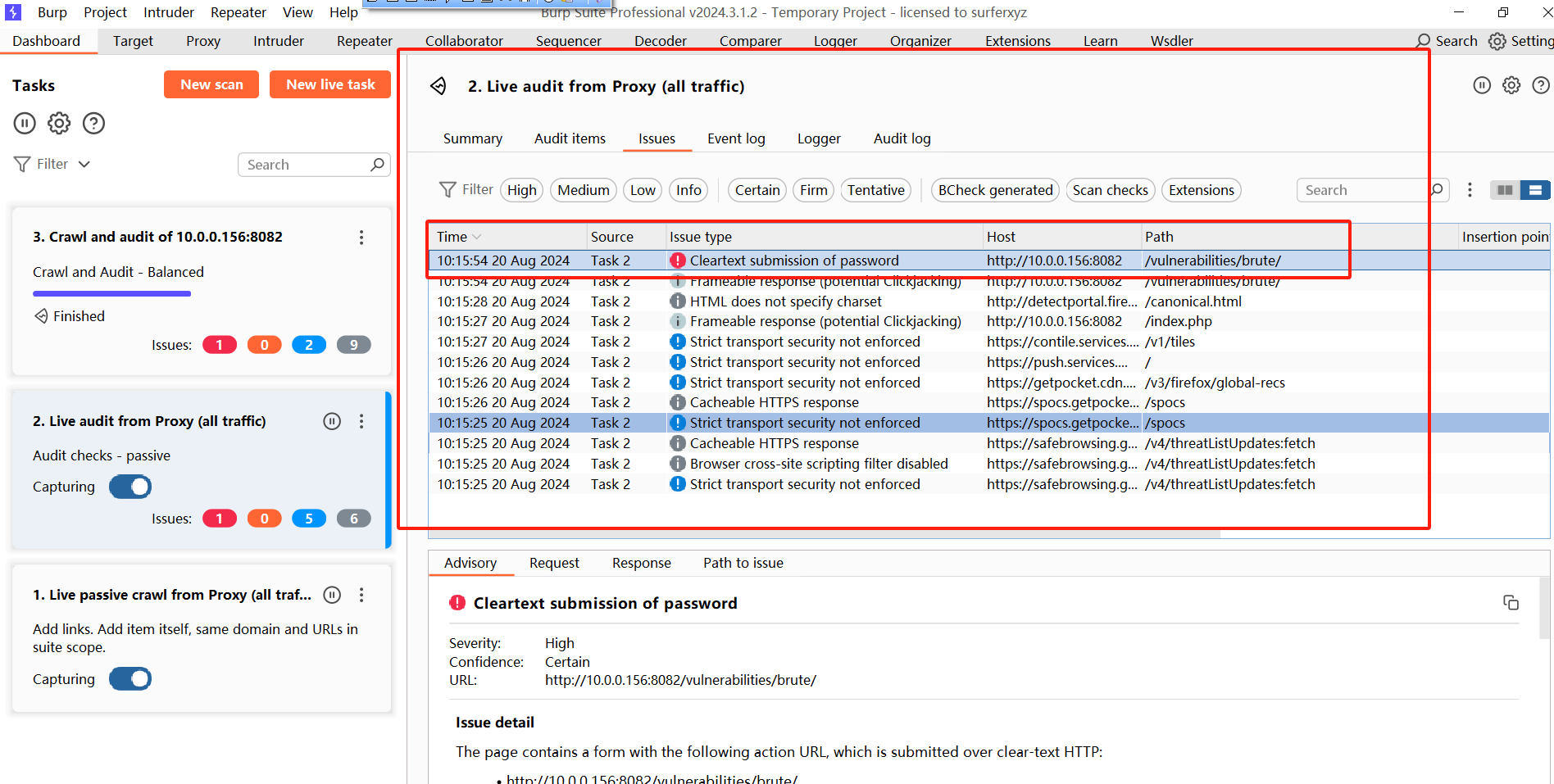

开启实时被动爬虫和实时审计

访问dvwa靶场,被动扫描到漏洞

3 burpsuite爆破

首先security中等级改为low,然后开启代理,和bp拦截,提交username和password

bp中拦截请求数据包,发送到intruder

intruder中选择攻击类型为集束炸弹,添加payload位置username和password,

定义payload集和字典,添加顺序需要和payload顺序对应

开始攻击,根据长度查找响应包,并进行测试

前往御剑目录,asp.txt添加字典名称

打开链接

将字典信息复制到本地txt文件,创建爆破字典

使用bp进行爆破,因为用户名已知为Magedu,攻击方式选择sniper即可,只设置password一个payload即可

根据爆破结果长度,以及bp响应渲染可以验证密码爆破结果